Ataque de denegación de servicio

| ||||||

Un Ataque por denegación de servicio (DoS, Denial of service) tiene como objetivo imposibilitar el acceso a los servicios y recursos de una organización durante un período indefinido de tiempo. Por lo general, este tipo de ataques está dirigido a los servidores de una compañía, para que no puedan utilizarse ni consultarse.

La denegación de servicio es una complicación que puede afectar a cualquier servidor de la compañía o individuo conectado a Internet. Su objetivo no reside en recuperar ni alterar datos, sino en dañar la reputación de las compañías con presencia en Internet y potencialmente impedir el desarrollo normal de sus actividades en caso de que éstas se basen en un sistema informático.

Sumario

Descripción

En términos técnicos, estos ataques no son muy complicados, pero no por ello dejan de ser eficaces contra cualquier tipo de equipo que cuente con Windows (95, 98, NT, 2000, XP, etc.), Linux (Debian, Mandrake, RedHat, Suse, etc.), Commercial Unix (HP-UX, AIX, IRIX, Solaris, etc.) o cualquier otro sistema operativo. La mayoría de los ataques de denegación de servicio aprovechan las vulnerabilidades relacionadas con la implementación de un protocolo TCP/IP modelo.

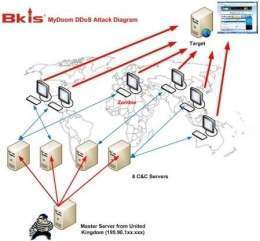

Se genera mediante la saturación de los puertos con flujo de información, haciendo que el servidor se sobrecargue y no pueda seguir prestando servicios, por eso se le denomina "denegación", pues hace que el servidor no dé a basto a la cantidad de solicitudes. Esta técnica es usada por los llamados Crackers para dejar fuera de servicio a servidores objetivo. Una ampliación del ataque Dos es el llamado ataque distribuido de denegación de servicio, también llamado ataque DDoS (de las siglas en inglés Distributed Denial of Service) el cual lleva a cabo generando un gran flujo de información desde varios puntos de conexión.

Tipos de Ataque

Generalmente, estos ataques se dividen en dos clases:

- Las denegaciones de servicio por saturación, que saturan un equipo con solicitudes para que no pueda responder a las solicitudes reales.

- Las denegaciones de servicio por explotación de vulnerabilidades, que aprovechan una vulnerabilidad en el sistema para volverlo inestable.

Los ataques por denegación de servicio envían paquetes IP o datos de tamaños o formatos atípicos que saturan los equipos de destino o los vuelven inestables y, por lo tanto, impiden el funcionamiento normal de los servicios de red que brindan. Cuando varios equipos activan una denegación de servicio, el proceso se conoce como "sistema distribuido de denegación de servicio" (DDOS, Distributed Denial of Service). Los más conocidos son Tribal Flood Network (TFN) y Trinoo.

Métodos de Ataque

- Inundación SYN (SYN Flood): La inundación SYN envía un flujo de paquetes TCP/SYN (varias peticiones con Flags SYN en la cabecera), muchas veces con la dirección de origen falsificada. Cada uno de los paquetes recibidos es tratado por el destino como una petición de conexión, causando que el servidor intente establecer una conexión al responder con un paquete TCP/SYN-ACK y esperando el paquete de respuesta TCP/ACK (Parte del proceso de establecimiento de conexión TCP de 3 vías). Sin embargo, debido a que la dirección de origen es falsa o la dirección IP real no ha solicitado la conexión, nunca llega la respuesta. Estos intentos de conexión consumen recursos en el servidor y copan el número de conexiones que se pueden establecer, reduciendo la disponibilidad del servidor para responder peticiones legítimas de conexión.

- Inundación ICMP (ICMP Flood): Es una técnica DoS que pretende agotar el ancho de banda de la víctima. Consiste en enviar de forma continuada un número elevado de paquetes ICMP Echo request (ping) de tamaño considerable a la víctima, de forma que esta ha de responder con paquetes ICMP Echo reply (pong) lo que supone una sobrecarga tanto en la red como en el sistema de la víctima. Dependiendo de la relación entre capacidad de procesamiento de la víctima y el atacante, el grado de sobrecarga varía, es decir, si un atacante tiene una capacidad mucho mayor, la víctima no puede manejar el tráfico generado.

- SMURF: Existe una variante a ICMP Flood denominado Ataque Smurf que amplifica considerablemente los efectos de un ataque ICMP. Existen tres partes en un Ataque Smurf: El atacante, el intermediario y la víctima (comprobaremos que el intermediario también puede ser víctima). En el ataque Smurf, el atacante dirige paquetes ICM P tipo "echo request" (ping) a una dirección IP de broadcast, usando como dirección IP origen, la dirección de la víctima (Spoofing). Se espera que los equipos conectados respondan a la petición, usando Echo reply, a la máquina origen (víctima). Se dice que el efecto es amplificado, debido a que la cantidad de respuestas obtenidas, corresponde a la cantidad de equipos en la red que puedan responder. Todas estas respuestas son dirigidas a la víctima intentando colapsar sus recursos de red. Como se dijo anteriormente, los intermediarios también sufren los mismos problemas que las propias víctimas.

- Inundación UDP (UDP Flood): Básicamente este ataque consiste en generar grandes cantidades de paquetes UDP contra lavíctima elegida. Debido a la naturaleza sin conexión del protocolo UDP, este tipo de ataques suele venir acompañado de IP spoofing. Es usual dirigir este ataque contra máquinas que ejecutan el servicio Echo, de forma que se generan mensajes Echo de un elevado tamaño.

Protección frente al DDoS

Mientras que la prensa tiende a centrarse en las victimas de los ataques DDoS, lo cierto es que hay más afectados por estos ataques – como son todos los sistemas afectados y controlados por el intruso. Aunque los propietarios de estos equipos no siempre están al tanto de la debilidad de sus equipos si es cierto que pueden sufrir de errores, problemas de funcionamiento y degradación del servicio. Tanto los propietarios como los usuarios del sitio afectado sufren los efectos del ataque. Yahoo, Buy.com, RIAA o la oficina de Copyright de Estados Unidos son algunas de las víctimas de estos ataques DDoS. Unos ataques que también pueden provocar mayores daños por encadenamiento. Por ejemplo, en octubre de 2012 un ataque masivo DDoS dejo a todo el país de Myammar desconectado. Para protegerse contra este tipo de ataques, es importante mantenerse informado de los nuevos ataques y las vulnerabilidades, además de descargar las revisiones (patches) de Internet diseñadas por editores de software y algunos grupos especializados.