Evaluación de seguridad |

|---|

| | Concepto: | Evaluación de seguridad. Se realiza para garantizar que los sistemas informáticos y redes de datos cumplen con las normas y estándares de seguridad establecidos. |

|

Evaluación de seguridad . Se realiza para garantizar que los sistemas informáticos y redes de datos cumplen con las normas y estándares de seguridad establecidos.

Introducción

En la actualidad, la sociedad moderna se enfrenta diariamente a situaciones de inseguridad. Dentro del ámbito empresarial, la responsabilidad y competencia de esta cuestión recae netamente en la gerencia. Tal es así, que se hace imprescindible conocer la problemática de la seguridad en el espacio donde se trabaja diariamente realizando una auditoría competente.

Situaciones reales

- Se hacen pública nuevas vulnerabilidades existente en productos instalados en la entidad (sistemas operativos, aplicaciones ofimáticas, navegadores web, etc.)

- La aplicación de actualizaciones requeridas en un servidor, desconfiguró los mecanismos internos de seguridad.

- Se introdujeron nuevos equipamientos y sistemas informáticos que no han sido evaluado aún.

- Se produjeron cambio en el personal que administra los servicios y redes de datos.

- Se incorporaron nuevos trabajadores a la entidad.

- Se publicó una nueva normativa relacionada con la administración de determinados servicios telemáticos o la seguridad informática.

En Seguridad Informática, la única constante es el cambio

- Debido al rápido desarrollo de la tecnología de la información y la comunicación, el proceso de seguridad informática no puede ser estático, tiene que evolucionar constantemente para adaptarse a las situaciones reales que se presentan día a día.

- Lo que se manifiesta en los sistemas no es la seguridad, sino la inseguridad o vulnerabilidad.

- Por estas causas, es necesario chequear, inspeccionar, comprobar, en fin, evaluar el estado de la seguridad informática periódicamente.

Evaluaciones de Seguridad

- Las evaluaciones de seguridad se realizan para garantizar que los sistemas informáticos y redes de datos cumplen con las normas y estándares de seguridad establecidos y puedan ofrecer la mayor protección contra las amenazas comunes.

- También contribuye a que los usuarios tengan confianza en los servicios soportados a través de los sistemas evaluados.

- Las evaluaciones de seguridad no constituyen una actividad extraordinaria, sino un componente esencial del proceso de seguridad informática actual.

- Las evaluaciones de seguridad son medidas activas que tratan de descubrir la mayor cantidad de vulnerabilidades posibles para que puedan ser mitigadas antes de que se conviertan en un problema de seguridad.

- El esfuerzo y los recursos invertidos en corregir una vulnerabilidad, siempre serán menor que la afectación que puede producirse por esta causa.

- No se puede hablar de un sistema informático totalmente seguro, sino más bien de uno en el que no se conocen tipos de ataques que puedan vulnerarlo, debido a que se han establecido medidas contra ellos.

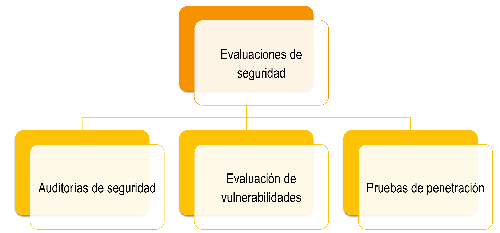

Clasificación

Auditorías de seguridad

- Se enfocan en la evaluación de personas, procesos, cumplimiento de normas, estándares y políticas de seguridad establecidas para el tipo de entidad.

- Incluye entrevistas a directivos, administradores TIC y otros. • Se revisan los componentes de la infraestructura tecnológica, incluyendo aspectos de protección y acceso físico.

- Se realiza sistemáticamente y permite evaluar la preparación de la entidad ante las normas y políticas establecidas

Aspectos a tener en cuenta

- Las auditorías de seguridad deben basarse en los estándares, normas y resoluciones establecidos para el sector al cual pertenece la entidad.

- La entidad y áreas deben organizar un equipo de facilitadores que suministren la documentación, reuniones y accesos requeridos a los auditores.

- Una auditoría debe mostrar no solamente las deficiencias de la entidad, sino también recomendaciones para corregirlas.

- Deben tenerse en cuenta los resultados de auditorías anteriores y los cambios tecnológicos para determinar el nivel de evolución de la entidad respecto a la seguridad informática.

- La solución final de los problemas encontrados será siempre responsabilidad de los directivos que dirigen el área evaluada y la entidad.

Evaluación de vulnerabilidades

- Cuando se analiza la seguridad en una red de datos o aplicación informática deben comprobarse un número considerable de cuestiones técnicas.

- La probable presencia de vulnerabilidades estará en proporción directa con el número de activos informáticos a proteger.

- Solamente si un especialista de seguridad quisiera comprobar la existencia de puertos abiertos, tendría que revisar, por cada computadora, la habilitación o no, de 65536 puertos de red o al menos, los 1024 puertos más conocidos.

- ¿Qué tiempo le llevaría a un especialista hacer todas esas comprobaciones para luego analizarlas en su conjunto por puesto de trabajo?

- La Evaluación de Vulnerabilidades (EV), también conocida como análisis de vulnerabilidades, es un modo de identificar y clasificar problemas o errores en sistemas informáticos o redes de datos.

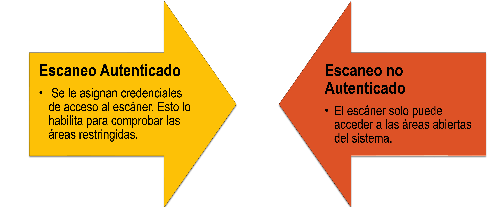

- En este tipo de evaluación es una práctica común la utilización de escáneres de vulnerabilidades, los cuales contienen un conjunto de reglas predefinidas y permiten realizar muchas comprobaciones en un tiempo breve.

- Los escáneres de vulnerabilidades son capaces de identificar problemas de configuración, puertos abiertos, servicios disponibles, aplicaciones instaladas, sistema operativo, presencia de vulnerabilidades conocidas, debilidades en cuentas de usuarios y otros.

Tipos de escaneos

Ventajas de los escáneres de vulnerabilidades

- Ahorro de tiempo y recursos en la detección de vulnerabilidades.

- Puede contribuir a preparar a personal sin experiencia para hacer los sistemas más seguros.

- Mediante la actualización de sus algoritmos y firmas, pueden identificar nuevas vulnerabilidades.

- Pueden ser configurados para detectar vulnerabilidades específicas que puedan afectar determinadas regulaciones a cumplir por la entidad.

Debilidades de los escáneres de vulnerabilidades

- Emisión de un número alto de falsos positivos.

- Los escáneres de vulnerabilidades sirven solamente para diagnosticar los sistemas, no para corregir los problemas.

- Requiere de la configuración y seguimiento de un especialista de seguridad.

- Si un escáner de vulnerabilidades no está actualizado, puede desestimar vulnerabilidades presentes durante una evaluación.

- Un escaneo de vulnerabilidades puede impactar el rendimiento de los sistemas y redes de datos, así como causar daños a la información presente.

Pruebas de penetración

Caso de estudio 1

- Durante un escaneo de vulnerabilidades, se detectó la presencia de la vulnerabilidad CVE-2015-8562 del CMS Joomla, publicada en diciembre del 2015 y cuya explotación llegó a comprometer hasta 20 mil sitios web diarios en Internet en esa fecha.

- La vulnerabilidad permite la inyección y ejecución de código arbitrario PHP a través del campo de encabezado HTTP User-Agent.

- La vulnerabilidad fue encontrada en el sitio web A y en el sitio web B.

| ¿Una misma vulnerabilidad puede representar un riesgo diferente para la entidad según el sitio web donde esté presente?

|

Caso de estudio 2

- Un sitio web puede estar publicado en internet y otro ser de uso interno.

- El servidor web de un sitio puede estar mal configurado y permitir el acceso a otros servidores críticos de la entidad.

- Un sitio web puede compartir el servidor con aplicaciones que manejan información de los procesos sustantivos de la entidad.

- Un servidor web puede estar configurado para que no ejecute determinados instrucciones PHP y el otro no.

- Un sitio web sirve de portada principal de la entidad y el otro no.

| Ningún análisis de este tipo lo proveerá una herramienta automatizada de seguridad

|

Factores claves

- No basta solamente con detectar las vulnerabilidades: hay que comprobar realmente si existen.

- No es suficiente el reporte emitido por una herramienta: es necesario una valoración que contextualice la solución en la entidad.

- Las herramientas son solo eso, herramientas que apoyan la labor del especialista de seguridad, pero debe ser este último el que analice y tome las decisiones y no debe convertirse en una extensión más de la herramienta para solo ponerla en marcha mediante el clic en un botón y enviar el reporte cuando esté listo.

Pruebas de penetración

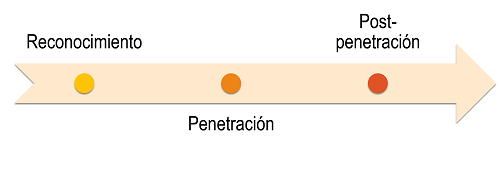

- Método formal para realizar evaluaciones de seguridad en redes de datos y sistemas informáticos, mediante la identificación y explotación controlada de vulnerabilidades y empleando técnicas que simulan una intrusión real.

- Su ejecución se enmarca en un proceso formal mediante la contratación de este servicio a empresas consultoras de ciberseguridad o planificación y ejecución por equipos internos de la entidad como parte del Plan de Seguridad Informática.

- Son conocidas también por el término de pruebas de penetración, pentesting y hacking ético.

¿Cuándo hacer una prueba de penetración?

- Antes de liberar un nuevo producto de software.

- Si se introduce un nuevo activo informático en la infraestructura de la entidad.

- Cuando se aplican actualizaciones o modificaciones significativas en la aplicación.

- Después de la aplicación de parches de seguridad.

- Si las políticas de seguridad han sido modificadas en los servidores.

* Es muy recomendable la realización de una prueba anual de penetración en la organización.

Fases de una prueba de penetración

Aspectos a tener en cuenta

- Las pruebas de penetración de alta complejidad y de posible afectación a los sistemas deben hacerse sobre un entorno que simule la infraestructura real.

- Una prueba de penetración depende de la complejidad y el nivel de profundidad al que quiera llegarse.

- Los atacantes tienen el tiempo a su favor, los defensores no.

- El objetivo de la prueba de penetración es contribuir al aumento de la seguridad, todo lo demás es secundario.

Solución de vulnerabilidades y debilidades encontradas

Solución a los problemas encontrados

- De nada sirve realizar una evaluación de seguridad correcta si no se toman sus recomendaciones como base para solucionar los problemas de seguridad encontrados.

- Como se establece en el Decreto No. 360 del Consejo de Ministros, Artículo 80: La dirección de la entidad instrumenta la ejecución de procedimientos periódicos de verificación de la seguridad de sus redes de datos, con la finalidad de detectar posibles vulnerabilidades, incluido para ello, cuando sea procedente y debido a la sensibilidad de estas acciones, la comprobación de forma remota por entidades autorizadas oficialmente.

- La solución a los problemas de seguridad puede ser sencilla en muchos casos como la aplicación de parches de seguridad pero en otros pueden significar la sustitución del equipamiento, el mantenimiento o desarrollo de un nuevo sistema informático y otras acciones que impactarán en las finanzas de la entidad o en los servicios prestados.

Medidas más comunes

- Aplicación de parches de seguridad en forma de actualizaciones de sistemas operativos, aplicaciones, etc.

- Instalación de nuevas versiones de sistemas operativos.

- Aplicaciones de configuraciones de seguridad, tanto en estaciones de trabajos, servidores y herramientas de seguridad.

- Reorganización de aplicaciones y servicios entre servidores.

- Incorporación de nuevos servidores.

- Capacitación del personal.

- Actualizaciones de las Políticas de Seguridad Informática.

Conclusiones

- Las evaluaciones de seguridad son una práctica común en el proceso de seguridad informática de la entidad.

- Las evaluaciones de seguridad no se anulan entre sí, cada una debe aplicarse según sus características y por un personal experto en ello.

- Una evaluación de seguridad debe concluir con una serie de recomendaciones y medidas que contribuyan a solucionar los problemas y vulnerabilidades de seguridad halladas.

Vease también

Fuente