Seguridad Tecnológica

Seguridad Tecnológica. Los problemas de seguridad en Internet ocurridos en la década de los 80 influyeron en la necesidad de crear mecanismos de protección más elaborados para el creciente número de redes de datos.

Sumario

- 1 Conceptos

- 1.1 Tipos de controles realizados

- 1.2 Definen un punto centralizado de resistencia frente a ataques:

- 1.3 Sirven como ubicación para realizar supervisión de eventos de seguridad:

- 1.4 Localización para situar otros elementos de gestión de red:

- 1.5 Limitaciones de los cortafuegos

- 1.6 Filtrado de paquetes

- 1.7 Filtros con estado

- 1.8 ¿Y el contenido?

- 1.9 Otros tipos de cortafuegos

- 1.10 Ejemplos de Cortafuegos

- 1.11 Tendencias actuales

- 2 Sistemas de Detección y Prevención de intrusos

- 3 Cortafuegos de nueva generación

- 4 Antivirus

- 5 Salvas o Respaldos de Información

- 5.1 ¿Por qué hacer Salvas de Información?

- 5.2 Información de interés en Servicios Telemáticos

- 5.3 Tipos de almacenamiento

- 5.4 Almacenamiento local

- 5.5 Almacenamiento externo

- 5.6 Estrategias de Salva de Información

- 5.7 Salva completa

- 5.8 Salva incremental

- 5.9 Salva diferencial

- 5.10 Esquema de rotación de salvas de información

- 5.11 Gestión de almacenamiento jerárquico

- 6 Vigilancia Tecnológica

- 7 Fase II. Identificación, búsqueda y captación de información=

- 8 Conclusiones

- 9 Vease también

- 10 Fuentes

Conceptos

- Cortafuegos: Mecanismos de control de acceso a la red y los servicios informáticos de una entidad.

- Formado por componentes de hardware y software

- Separa la red interna (equipos de confianza) de los equipos externos (potencialmente hostiles) mediante el control del tráfico.

- Deniega intentos de conexión no autorizados (en ambos sentidos)

- Objetivo principal: Prevención de ataques desde el exterior hacia equipos internos mediante el bloqueo de todos los paquetes de red que no se correspondan con la política de seguridad de la entidad, materializada en los criterios de filtrado.

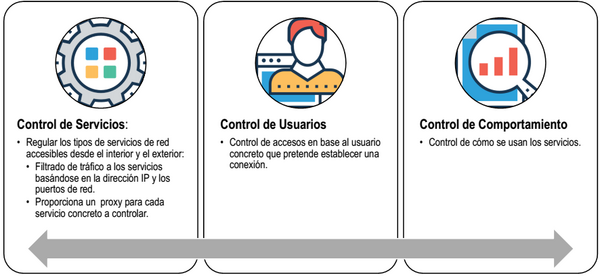

Tipos de controles realizados

Definen un punto centralizado de resistencia frente a ataques:

- Mantiene a usuarios no autorizados fuera de la red protegida.

- Prohíbe la entrada/salida de servicios potencialmente vulnerables.

- Brinda protección frente a ciertos ataques de suplantación de IP.

- Simplifica la administración de configuraciones de seguridad.

Sirven como ubicación para realizar supervisión de eventos de seguridad:

- Registro de accesos

- Intentos de intrusión

- Gestión de alarmas de seguridad

- Auditorías y otras funciones.

Localización para situar otros elementos de gestión de red:

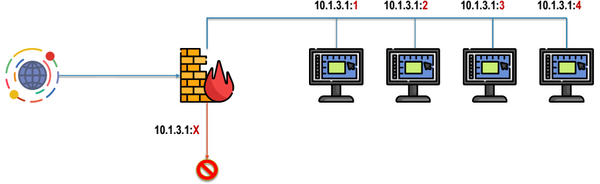

- Traducción de direcciones NAT(network address translation).

- Software de auditoría y registro del uso de la red.

- Plataforma para implantar pasarelas IPSec o similares (enlaces de redes virtuales privadas [VPN]).

- Plataforma donde centralizar sistemas de detección de intrusiones (ej. Snort).

Limitaciones de los cortafuegos

- No protegen contra ataques que no pasen por el cortafuegos.

- No protegen contra amenazas internas.

- Pueden proporcionar una sensación de falsa seguridad.

- El cortafuegos no protege de los fallos de seguridad de los servicios y protocolos cuyo tráfico esté permitido.

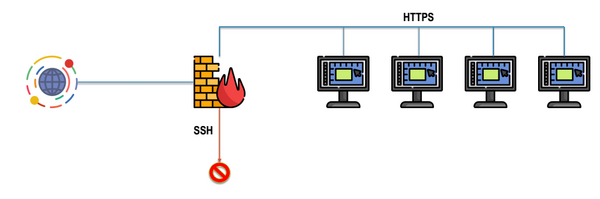

Filtrado de paquetes

- Inspeccionan los paquetes recibidos/enviados y comprueban si coinciden con las reglas.

- Cada paquete se inspecciona de forma aislada y la decisión se toma de manera aislada (filtro “sin estado”).

- El control de servicios se basa en el filtrado de los puertos.

- Las reglas de filtrado emplean la información contenida en cada paquete de red analizado.

Filtrado de paquetes sin estado

Filtros con estado

- Llevan registro de las conexiones que pasan a través del cortafuegos.

- Estudian y reconocen los paquetes:

- que inician/finalizan las conexiones.

- que forman parte de conexiones establecidas.

- que están relacionados con conexiones previas.

- Permiten un control más específico que los filtros sin estado.

- Integrados en routers o en equipos dedicados.

¿Y el contenido?

- Hasta el momento hemos visto que los cortafuegos de Filtrado de Paquetes y de Filtrado con Estado analizan los datos del encabezado de los paquetes.

- ¿Qué ocurre entonces cuando el comportamiento anómalo o ataque viaja en la carga útil (payload) del paquete de red?

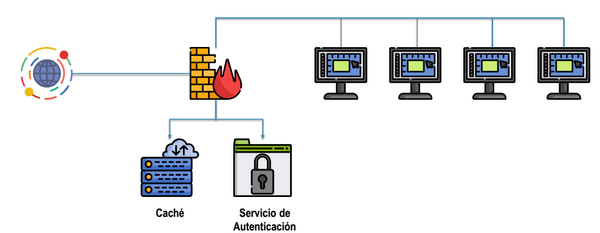

Filtros a nivel de aplicación (Proxies)

- Cortafuegos basados en el uso de Proxies en el nivel de aplicación.

- Interceptan los mensajes entre aplicaciones y controlan su tráfico.

- Bloquean aplicaciones no permitidas (las que no cuenten con Proxy).

- Proxy “interpreta” el protocolo de una aplicación concreta.

- Permite limitar porciones concretas del protocolo.

- Detectan el uso de protocolos no permitidos en puertos estándar.

- Mayor “conocimiento” sobre el tráfico, realiza un análisis en profundidad de los paquetes.

- Pueden ofrecer otros servicios de valor añadido (caché).

Circuito a nivel de pasarela

- Este tipo de cortafuegos permite que una red se convierta en extensión de otra.

- Opera en el nivel 5 del modelo OSI (Sesión).

- Funciona como una pasarela (gateway) virtual entre dos redes de datos.

- Una vez que la conexión (circuito) se ha hecho, los paquetes pueden fluir entre las redes sin más control.

- Forma parte de la tecnología que puede emplearse para la construcción de Redes Virtuales Privadas o VPN (Virtual Private Network)

Otros tipos de cortafuegos

- Centinela (Guard): semejante al filtrado a nivel de aplicación, pero incluye reglas de procesos de negocio. Esto aumenta el nivel de protección, pero también la complejidad de su mantenimiento.

- Cortafuegos personales: especializados en proteger las estaciones de trabajo. Implementados a nivel de software, incluyen técnicas avanzadas de análisis, pero sin llegar al nivel de las soluciones implementadas a nivel de red.

Ejemplos de Cortafuegos

- NETFILTER

- es un componente del núcleo de Linux (desde la versión 2.4) encargado de la manipulación de paquetes de red.

- Tareas que realiza:

- filtrado de paquetes.

- traducción de direcciones (NAT).

- modificación de paquetes.

- iptables es una herramienta que hace uso de la arquitectura que ofrece NETFILTER para construir y configurar el cortafuegos.

- pfSense.

- es una distribución personalizada de FreeBSD adaptada para su uso como Firewall y Router. Se caracteriza por ser de código abierto, puede ser instalado en computadoras de propósito general y además cuenta con una interfaz web para su configuración.

- Dispone de un gestor de paquetes para ampliar sus funcionalidades. Existen decenas de módulos disponibles (proxy Squid, IMSpector, Snort, ClamAV, entre otros).

- ModSecurity

- Herramienta para detección y prevención de intrusos para aplicaciones web.

- Realiza el Filtrado de Peticiones: los pedidos HTTP entrantes son analizados por el módulo mod_security antes de pasarlos al servidor web, a su vez, estos pedidos son comparados contra un conjunto de reglas predefinidas para realizar las acciones correspondientes.

- Para realizar este filtrado se pueden utilizar expresiones regulares, permitiendo que el proceso sea flexible.

- Técnicas antievasión: las rutas y los parámetros son normalizados antes del análisis para evitar técnicas de evasión.

Tendencias actuales

Sistemas de Detección y Prevención de intrusos

¿Qué hacer cuando?:

- Los ataques no pasan por el cortafuegos.

- Cuando los incidentes de seguridad provienen de una fuente interna.

- Cuando alguien borra por “accidente” un archivo importante.

- Cuando existen fallos de seguridad en los servicios y protocolos cuyo tráfico esté permitido.

Intrusión

- Conjunto de acciones que intentan comprometer la integridad, confidencialidad o disponibilidad de un activo informático o evadir los mecanismos de seguridad de una red de datos o un host.

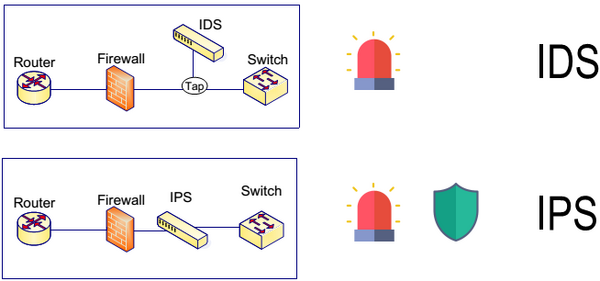

Sistemas de Detección y Prevención de Intrusiones (IDS/IPS)

- Un Sistema de Detección de Intrusiones (o IDS por sus siglas en inglés Intrusion Detection System) es una herramienta o sistema de seguridad que monitorea el tráfico en una red y los eventos ocurridos en un determinado sistema informático, para identificar los intentos de ataques o amenazas que puedan comprometer la seguridad y el desempeño de dicho sistema.

- Un Sistema de Prevención de Intrusiones (o IPS por sus siglas en inglés Intrusion Prevention System), además de identificar la actividad maliciosa, ejecuta acciones para intentar detener esta actividad.

- El desempeño de los IDS/IPS se basa en la búsqueda y análisis de patrones previamente definidos que impliquen cualquier tipo de actividad sospechosa o maliciosa sobre una red o host.

Falsos positivos y negativos

Falso positivo: detección de datos o paquetes como una amenaza o intrusión cuando en realidad no se trata de algún intento de ataque sobre alguna red.

Falso negativo: paquetes o datos que son amenazas para una red pero el sistema de seguridad no detecta dichas amenazas.

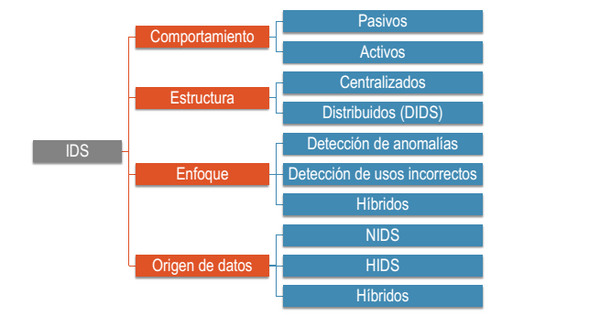

Clasificación de los IDS

Origen de datos | NIDS (IDS basados en red)

- Analizan el tráfico de la red completa, examinando los paquetes individualmente.

- Normalmente es un dispositivo de red configurado en modo promiscuo. Analizan el tráfico de red, normalmente, en tiempo real.

- También puede trabajar a nivel de aplicación.

Ventajas:

- Se instala en un segmento de red, detecta intentos de ataques en todos los equipos.

- Independiente de la plataforma de los equipos.

- Capaces de detectar manipulación de cabeceras IP, negación de servicio.

- Invisibles a los atacantes

Desventajas

- Ineficientes con mensajes cifrados.

- La congestión de la red significa pérdida de paquetes

- No determina si un ataque tuvo éxito o no.

HIDS (IDS basados en host)

- Diseñados para monitorear, detectar y responder a los datos generados por un usuario o un sistema en un host, computadora, o puesto de trabajo.

- Recaban información del sistema como ficheros, logs, recursos, etc., para su análisis posterior en busca de posibles incidentes.

Ventajas

- Detectan mejor los ataques en el equipo.

- Asocian usuarios y programas con sus efectos en el sistema.

- Informan sobre el estado del blanco atacado.

- Protegen el host donde residen.

Desventajas

- Lento en comparación con el NIDS

- Dificultad de implantación (S.O.)

- No son seguros si se ha comprometido el host.

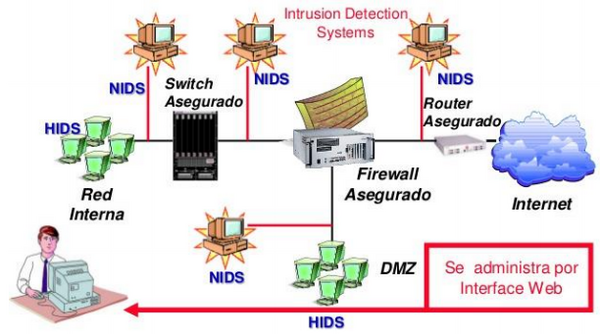

Ejemplo de Arquitectura

Estructura

- Distribuidos (DIDS): Analiza diferentes formatos de auditoría y uno o más nodos sirven como puntos de recopilación.

- Componentes:

- Agentes: monitorean actividad.

- Máster(s): centralizan datos.

- Centralizados: Emplean sensores que transmiten información a un sistema central donde se controla todo.

Comportamiento

- Pasivos: Sólo notifican mediante algún mecanismo (alerta, log, etc.) pero no actúa sobre el ataque o atacante.

- Activos: Genera algún tipo de respuesta sobre el sistema atacante o fuente de ataque como cerrar la conexión o enviar algún tipo de respuesta predefinida.

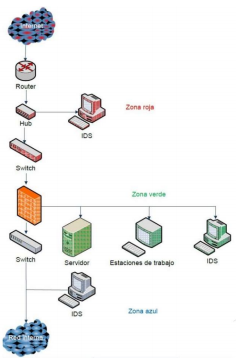

Estrategia de colocación y configuración de un IDS

- Zona Roja: Alto riesgo: Poco sensible, ya que habrá más falsos positivos.

- Zona Verde: Sensibilidad mayor que en la zona roja, menos falsos positivos.

- Zona Azul: Zona de confianza, tráfico anómalo debe ser considerado como hostil, menos falsos positivos.

Snort

- Snort es un NIDS, libre y gratuito. Ofrece la capacidad de almacenamiento de logs en archivos de texto y en bases de datos abiertas.

- Implementa un motor de detección de ataques y escaneo de puertos que permite registrar, alertar y responder ante cualquier anomalía previamente definida.

Imagen=snort.png

Suricata

- Suricata es un IDS/IPS basado en código abierto. Fue desarrollado por la Open Information Security Foundation (OISF).

Imagen=suricata.png

OSSEC

- Características generales

- HIDS

- Integridad de archivos

- Integridad de registros

- Detección de anomalías

- Monitoreo de políticas

- Respuesta activa

- Sistema multiplataforma

* Algunos Formatos soportados

- DB Logs (Mysql, PostgreSQL)

- Unix logs (dpkg, yum, su, sudo)

- Mail Server, FTP, SSH, Xinetd logs

- Web Server logs (apache, IIS, Zeus)

- Web Apps (Horde, ModSecurity)

- NIDS (Snort, Cisco IOS/IPS,

Checkpoint)

- Sec.Tools (Symantec and McAfee

AV, nmap)

- Windows Events

Imagen=OSSEC.png

Imagen=ossec1.png

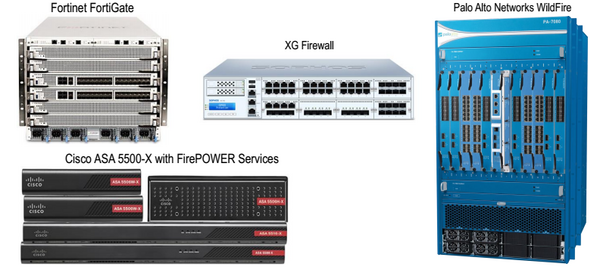

Cortafuegos de nueva generación

Un NGFW en esencia es un dispositivo cuya función es gestionar la seguridad entre redes LAN permitiendo o denegando las conexiones, pero va más allá con funcionalidades avanzadas que se pueden activar o desactivar de forma modular, tales como:

- Detección de Intrusiones (IDS).

- Prevención de Intrusiones (IPS).

- Control de Aplicaciones.

- Prevención de perdida de datos (DLP) * Autenticación de Usuarios.

- Concentrador VPN.

- Antivirus.

- Filtrado Web

Imagen=corta_ng.png

Antivirus

- Programa que se encarga de proteger el ordenador de los programas dañinos conocidos y que están registrados en su base de firmas.

- Escanea los archivos, medios de almacenamientos, memoria RAM y otros, intentando encontrar segmentos de código poco típicos o patrones asociados a programas dañinos conocidos.

- No pueden detectar programas dañinos desconocidos.

- La base de firmas hay que actualizarla periódicamente.

Tiempo real

- Se sitúan entre el controlador que gestiona el soporte físico y el sistema que ejecuta el archivo.

- Trabaja cuando el sistema solicita leer o ejecutar un archivo, carpeta u otro.

- Realizan tareas como las de vigilar el sector de arranque, supervisar la memoria, etc.

- Se integran con navegadores y gestores de correo.

Limitaciones de los antivirus internacionales

- Actualizaciones bloqueadas

- Productos y llaves “crackeadas”

- No se dispone de asistencia técnica

- No detectan programas dañinos diseñados específicamente para el contexto nacional

Funcionalidad del Segurmática Antivirus

- Actualizaciones periódicas.

- Soporte nacional

- Posibilidad de enviar muestras sospechosas de archivos contaminados.

- Brinda respuesta técnica a los diferentes programas dañinos que han sido creados para el contexto nacional.

- Puede detectar vulnerabilidades en los servidores.

- Precio asequible para personas jurídicas y naturales.

- Alianza de comercialización y distribución a través de los Joven Club

Salvas o Respaldos de Información

- Las salvas o respaldo de información constituyen un proceso que crea un estado consistente de la aplicación y el sistema operativo y luego copia los datos en una ubicación diferente para su custodia.

- Con las salvas de información, se tiene una copia adicional y múltiples versiones de un archivo,

aplicación, sistema de archivos u otro recurso para usar en caso de falla o pérdida del original.

¿Por qué hacer Salvas de Información?

- La razón más frecuente para hacer una salva de la información es la protección ante situaciones como:

- El borrado accidental

- Los errores de software

- Los desastres naturales

- Los ataques a la infraestructura física

- Los fallos del servidor

- Las infecciones de malware

- Los fallos en las estaciones de trabajo

Información de interés en Servicios Telemáticos

Imagen=serv_tel.png

Tipos de almacenamiento

- La información que sea respaldada debe estar disponible para usarla cuando sea necesario. Si un usuario pierde un archivo crítico, no querrá esperar varios días mientras los archivos de datos se envían desde un recurso de almacenamiento remoto.

- Existen varios tipos de mecanismos de almacenamiento:

- Almacenamiento local

- Almacenamiento remoto

Almacenamiento local

- Se refiere a una ubicación que se usa para almacenar información localmente. Los contenedores de almacenamiento en el sitio están disponibles para permitir que los medios de respaldo se almacenen en un entorno razonablemente protegido en el edificio.

- Los contenedores de almacenamiento en el sitio están diseñados y clasificados para la resistencia al fuego, a la humedad y a la presión.

Imagen=alm_local.png

Almacenamiento externo

- El almacenamiento externo se refiere a una ubicación alejada de la infraestructura donde se guardarían las copias en papel y los medios de respaldo.

- El almacenamiento externo puede incluir algo tan simple como disponer de una salva de la información en una oficina externa o idealmente en una instalación remota de almacenamiento de alta seguridad.

- La instalación de almacenamiento debe ser inspeccionada regularmente para garantizar que se sigan todos los procedimientos de seguridad requeridos.

Imagen=alm_externo.png

Estrategias de Salva de Información

- La frecuencia con la que hace salvas de información debe basarse en la cantidad de datos que la entidad esté dispuesta a perder. Si realiza copias de seguridad semanalmente (nunca recomendado), podría perder hasta una semana de datos.

- Existen diferentes métodos para hacer salvas de información. La diferencia entre ellos radica en los datos que incluyen y esto tiene un impacto en la cantidad de tiempo que lleva realizar la salva de información y cualquier operación de restauración que se requiera posteriormente.

Salva completa

- Una salva completa de información (Full Backup) es una copia de seguridad total e integral de todos los archivos en un disco o servidor.

- La salva completa de información es actual solo en el momento en que se realiza.

- No se debe utilizar el sistema mientras está siendo respaldado, porque es posible que algunos archivos no se copien por estar en uso.

- Una salva completa de información puede ser un proceso lento en un sistema grande.

Imagen=salva_completa.png

Salva incremental

- Una salva incremental de información (Incremental Backup) es una copia de seguridad parcial que almacena solo la información que se ha modificado desde el último respaldo incremental o completo.

- Dicha copia de seguridad suele ser considerablemente más pequeña que una copia de seguridad completa. Lo que garantiza un mejor aprovechamiento de los dispositivos y un menor tiempo de salva.

Imagen=salva_incremental.png

Salva diferencial

- Una salva diferencial de información (Diferencial Backup), realiza una copia de seguridad de todos los archivos que se han modificado desde la última salva completa de información.

- Tiene la ventaja de ser más rápido que una salva completa de información pero es más lento que un respaldo incremental.

Imagen=salva_diferencial.png

Esquema de rotación de salvas de información

Imagen=rotación_salvas_informacion.png

Gestión de almacenamiento jerárquico

- La gestión de almacenamiento jerárquico o HSM (Hierarchical Storage Management) es una estrategia de almacenamiento que automáticamente promueve la mejor utilización de datos a través de los recursos de alto costo y medios de almacenamiento de bajo costo.

- Aparece como un disco infinito para el sistema, y se puede configurar para proporcionar la versión más cercana de una copia de seguridad en tiempo real disponible. Por lo tanto, en lugar de utilizar estrategias de salva de información, se asegura de que los datos se respalden continuamente.

Imagen=gestión_almacenamiento_jerarquico.png

Vigilancia Tecnológica

- La Vigilancia Tecnológica (VT) “involucra procesos de planeación, dirección, control, coordinación del desarrollo e implementación de la información para entender y anticiparse a los cambios tecnológicos, haciendo una detección temprano de eventos que representan oportunidades o amenazas potenciales”.

Fases de la Vigilancia Tecnológica

Imagen=fases_vigilancia_tecnologica.png

Fase I. Planeación e identificación de necesidades

- Inventario Tecnológico Administrativo de las aplicaciones y tecnologías asociadas.

- Listado de direcciones web (URL) asociadas a cada aplicación.

- Tecnologías principales y sus versiones.

- Tecnologías adicionales y sus versiones. temas, complementos, plugins, etc.

- Área encargada de la administración de contenidos y datos de contacto.

- Área encargada del desarrollo y mantenimiento de la aplicación web y datos de contacto.

Fase II. Identificación, búsqueda y captación de información=

- Canales generales de alertas de seguridad

- Hispasec-una-al-día (www.hispasec.com)

- Noticias de Segu-Info (segu-info.com.ar)

- Canales específicos de alertas de seguridad

- Sucuri (blog.sucuri.net)

- Canales de noticias de las tecnologías utilizadas:

- Drupal: https://www.drupal.org/user.

- Joomla: http://feeds.joomla.org/JoomlaSecurityNews.

- WordPress: http://wordpress.org/support/profile/.

Fase III. Organización, depuración y análisis de la información

- Reflexión técnica ¿Realmente corresponde informar?

- Surge una alerta sobre una vulnerabilidad descubierta que afecta el API XML-RPC de WordPress, pero esta no está habilitada.

- Llega una alerta referente a vulnerabilidades de tipo graves descubiertas en Joomla, sin embargo, ninguna instalación de Joomla está afectada por dicha vulnerabilidad.

- Debe contener la solución base

- “Actualizar a la versión X.Y”

- “Desactivar el acceso al archivo xmlrpc.php”

- “Desinstalar el plugin revslider”.

Fase IV. Procesos de Comunicación, Toma de decisiones y Aplicación de medidas

- Involucrar a los directivos

- Lenguaje claro, directo y con el tecnicismo mínimo.

- Ejemplo: “Los administradores de las aplicaciones web A, B y C, basadas en WordPress, tienen que actualizar a la versión 4.7.3 que corrige un grupo de vulnerabilidades clasificadas como graves por el US-CERT. En el repositorio (ftp://repositorio/wordpress) pueden descargar la última versión liberada. En el siguiente enlace pueden acceder al contenido de la alerta original.”

Otras consideraciones

- La Vigilancia Tecnológica es fundamental para garantizar niveles razonables de ciberseguridad en las infraestructuras computacionales.

- Es necesario involucrar a los directivos en la comunicación y seguimiento en la solución de los problemas detectados, debido al impacto sobre el prestigio, la credibilidad y los procesos de la entidad que puede tener un incidente de ciberseguridad.

Conclusiones

- La complejidad de las amenazas informáticas exige el uso de diferentes mecanismos de seguridad informática.

- Los mecanismos de seguridad informática deben ser gestionados adecuadamente por especialistas capacitados.

- La aplicación de los mecanismos de seguridad serán efectivos en la medida en que se analicen correctamente los requerimientos de seguridad de la entidad.

Vease también

- Seguridad Informática

- Ciberseguridad

- Política de Seguridad Informática

- Sistema de gestión de eventos e información de seguridad

Fuentes

- Curso Fundamentos de la Ciberseguridad. Autores. M.Sc. Henry Raúl González Brito - Dr.C. Walter Baluja García - Dr. C. Raydel Montesino Perurena

- Manual sobre Seguridad informática.