Hyperic HQ

| ||||||||||||

Hyperic HQ. Es una potente herramienta open source para monitorear cualquier tipo de aplicación y sistema. Es capaz de administrar aplicaciones locales y aplicaciones web que pueden estar ubicadas en centros de datos o entornos virtuales. Este sistema automáticamente descubre, monitorea y administra software y recursos de red, sin importar el tipo de ubicación. Además proporciona una visión transparente de rendimiento y disponibilidad para compañías que ejecuten sus aplicaciones en cualquiera de las plataformas comunes. Trabaja correctamente en múltiples plataformas como Unix, Linux, Windows, Solaris, AIX, HPUX, VMware, y Amazon Web Services.

Sumario

Sistema de monitoreo Hyperic HQ

Hyperic administra y monitorea sus aplicaciones e infraestructura las 24 horas y los 7 días de la semana, donde el control radica en verificar constantemente el óptimo rendimiento y notifica inmediatamente la degradación del rendimiento o la no disponibilidad del servicio. A través de una variedad de condiciones de alerta avanzadas y flexibles, acciones preparadas, esquemas de escalación de TI, y equipos de operación web pueden sentirse con confianza de que sus aplicaciones e infraestructura se encuentran trabajando de manera óptima.

Hyperic HQ es una plataforma basada en Java para monitorear y administrar recursos de software. Los elementos clave de la arquitectura son: los servidores HQ, que proporcionan una administración y persistencia centralizada, y el Agente HQ, que facilita el monitoreo y control por plataforma.

Características

- Rápida Implementación.

- Monitorea todo tipo de aplicaciones:monitoreo de hardware, métricas de rendimiento, accesos, cambios de configuración, SLA’s y más.

- Alertas Avanzadas: alertas en cualquier situación, recuperación automática, notificación y escalación.

- Diagnósticos Incorporados: diagnóstico de plataformas remotas desde HQ, utilizando diagnósticos de sistema operativo o sus herramientas programadas en casa.

- Análisis y Reportes:utiliza gráficas incorporadas, tendencias de línea de base automáticos, planeación de capacidades y reportes de servicio pre-elaborados.

- Control Completo:ejecuta comandos remotos, reinicia servidores, y hace el mantenimiento en plataformas remotas.

- Seguridad Empresarial: cumple con políticas de seguridad estrictas con el control de acceso basado en roles de HQ, autenticación, y comunicaciones con agente unidireccionalmente más allá del firewall.

- Maestría en el dominio: nadie conoce más acerca de aplicaciones Web y monitoreo de infraestructura que el equipo de Hyperic.

- Profundidad de Virtualización: comprende el rendimiento real de su entorno virtualizado, desde ambas perspectivas, host y guest, y en contexto con todos sus recursos no-virtualizados.

Arquitectura

Agente HQ

El Agente HQ corre en cada máquina que se quiera administrar con Hyperic HQ. El agente auto-descubre el software que se encuentra corriendo en la máquina, y periódicamente vuelve a escanear para cambios de configuración.

Los Agentes HQ acumulan disponibilidad, utilización, desempeño, y métricas usadas; realizan rastreo de accesos y eventos; y le permiten realizar acciones de control de software. Los Agentes envían el inventario de datos y métricas que acumularon a un servidor central HQ. El plugin de la plataforma de recursos del Agente es la base para proporcionar una funcionalidad de recursos específicos.

El Agente HQ envía cerca de 70 plugins. Plugins adicionales son creados por Hyperic y la Comunidad Hyperic, utilizando el Hyperic Plugin Development Kit (PDK). Este Agente no requiere compilarse en el cliente porque este trae sus propias librerías para correr de manera independiente, adicional a esto el agente activo no utiliza más de 20 MB de memoria en el sistema.

Servidor HQ

El Servidor HQ recibe inventario y métrica de datos de los Agentes HQ y los almacena en la base de datos HQ. El servidor proporciona facilidades para administrar su inventario de software. Implementa el inventario HQ y el modelo de acceso, agrupando los recursos de su software en maneras útiles para permitir el monitoreo y administración.

El Servidor HQ detecta cuando las alertas se disparan, y realiza las notificaciones o procesos de escalación que usted defina. También procesa acciones que usted haya iniciado para la interfaz de usuario o web services Hyperic HQ’s API. El servidor proporciona servicios de autentificación, utilizando una máquina interna o un servicio de autentificación externa.

El Servidor HQ tiene incorporado un servidor de aplicación JBoss, y un servidor PostgreSQL de igual forma soporta otro tipo de bases de datos para almacenar su información como MySQL y Oracle.

Instalación

Primero se instalará el servidor, en este caso la versión linux. La misma se puede descargar en la siguiente dirección:

http://downloads.sourceforge.net/hyperic-hq/hyperic-hq-installer-4.2.0-1260-x86-linux.tgz

Se descomprime el fichero:

tar xvzf hyperic-hq-agent-4.2.0-1260-x86-linux.tgz mv hyperic-hq-agent-4.2.0 /home/hyperic/

Arrancamos el servidor:

/home/hyperic/server-4.2.0/bin/hq-server.sh start

A partir de ahora tendremos instalado el servidor que se encontrará accesible en http://nombredelserver:7080 con las credenciales por defecto, usuario: hqadmin y password: hqadmin.

Instalando el agente HQ

Para cada sistema que se quiera monitorizar, se debe instalar un agente. Se baja el agente en el servidor (tiene instalado un Tomcat y un Postgres), en este caso la versión para Linux:

wget http://downloads.sourceforge.net/hyperic-hq/hyperic-hq-agent-4.2.0-1260-x86-linux.tgz

Se descomprime el fichero:

tar xvzf hyperic-hq-agent-4.2.0-1260-x86-linux.tgz mv hyperic-hq-agent-4.2.0 /home/hyperic/

Se arranca el agente para que pueda enviar los datos al servidor. La primera vez que se arranque pedirá la configuración:

cd /home/hyperic/hyperic-hq-agent-4.2.0/bin/ ./hq-agent.sh start

Starting HQ Agent...

[ Running agent setup ]

What is the HQ server IP address: 192.168.0.192 // Cambiar por la ip del servidor donde habéis instalado el servidor

Should Agent communications to HQ always be secure [default=no]:

What is the HQ server port [default=7080]:

- Testing insecure connection ... Success

What is your HQ login [default=hqadmin]:

What is your HQ password:

What IP should HQ use to contact the agent [default=192.168.0.193]:

What port should HQ use to contact the agent [default=2144]:

- Received temporary auth token from agent

- Registering agent with HQ

- HQ gave us the following agent token

1263142571701-3269978360446657677-1867024831687386027

- Informing agent of new HQ server

- Validating

- Successfully setup agent

Configurando los recursos

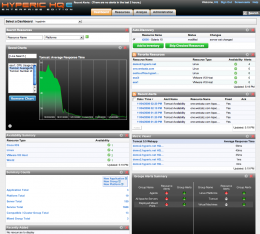

Teniendo el agente corriendo, vamos a echarle un vistazo al dashboard del servidor. Cuando se muestre se darán cuenta, que en el portlet de autodescubrimiento, aparecen todos los recursos que se han podido encontrar. En este caso, se han encontrado el Tomcat, el Postgres y el agente HQ. En esta instalación se descartará el agente HQ y se monitorizarán los otros dos recursos.

Se muestra la ventana Auto-Discovery: Si se pasa a la opción Resources del menú, se muestra todo lo que se tiene monitorizado. Se tendrán los recursos categorizados (Plataformas, Servidores, Servicios…) y para cada uno de ellos la configuración de métricas y alertas.

Configurando Tomcat para monitoreo

Para poder monitorizar el Tomcat, se debe habilitar JMX. Se modifica el archivo catalina.sh para añadir estos parámetros en la variable CATALINA_OPTS (en el ejemplo no se utiliza autenticación, pero lo podéis añadir en la configuración):

vim /usr/local/tomcat/bin/catalina.sh

export CATALINA_OPTS="-Dcom.sun.management.jmxremote \ -Dcom.sun.management.jmxremote.port=6969 \ -Dcom.sun.management.jmxremote.ssl=false \ -Dcom.sun.management.jmxremote.authenticate=false"

Se reinicia el tomcat:

1/usr/local/tomcat/bin/shutdown.sh 2/usr/local/tomcat/bin/startup.sh

Una vez hecho esto, se selecciona el recurso monitorizado Tomcat de la lista y se configuran las propiedades(en caso al hacerlo de la manera detallada, sólo tendréis que pinchar OK).

Sólo nos falta añadir alguna alerta, así que vamos añadir una alerta simple de notificación cuando el Tomcat no esté disponible. Siselecciona la pestaña Alerts, aparecerá un botón en forma de submenu Configure que una vez pinchado nos dará la opción de crear una nueva alerta. Simplemente se generará una alerta cuando la métrica Availability sea igual a 0. Puede probarlo parando el Tomcat y viendo que la alerta aparece en el dashboard inicial.

Configurando PostgreSQL para monitoreo

Para el monitoreo del Postgres se crea un nuevo usuario llamado hyperic:

postgres@salmar-server:/home/sergi$ psql psql (8.3.8) Type "help" for help. postgres=# CREATE USER hyperic WITH PASSWORD 'postgresHQ'; CREATE ROLE

A continuación, seleccionando el Postgres en la lista de servidores, se añade la configuración de acceso, para esto se llenan los datos y se mostrará en la ventana una lista de los servidores accesibles. Todo esta listo, ahora podrá monitorizar con éxito sus aplicaciones.

Véase también

Fuentes

- Descargando: Hyperic HQ. Consultado: 9 de noviembre de 2012.

- Sistema de monitoreo Hyperic HQ. Consultado: 9 de noviembre de 2012.

- Hyperic. Sitio Oficial de Hyperic HQ. [citado 2012 noviembre, 9]. Disponible en: "www.hyperic.com".

- Monitorizando Hyperic. [citado 2012 noviembre, 9]. Disponible en: "www.sergialmar.wordpress.com".