Criptografía en Ciberseguridad

Criptografía

- Rama inicial de las Matemáticas y en la actualidad de la Informática y la Telemática, que hace uso de métodos y técnicas con el objeto principal de cifrar y/o proteger un mensaje o archivo por medio de un algoritmo, usando una o más claves.

- La criptografía permite asegurar tres aspectos básicos de seguridad informática:

- la confidencialidad,

- la integridad,

- y el no repudio.

Sumario

- 1 Introducción

- 2 Cifrados clásicos

- 3 Criptosistemas Simétricos

- 4 Criptosistemas asimétricos

- 5 Criptografía asimétrica

- 6 Función resumen o hash

- 7 Firma digital

- 8 Certificados digitales e infraestructura de llave pública

- 9 Aplicaciones comunes de la Criptografía

- 10 Conclusiones

- 11 Vease también

- 12 Fuente

Introducción

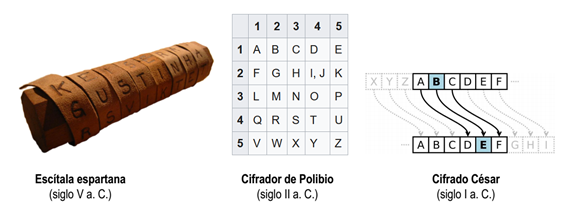

Referentes históricos

Conceptos

• Llave o clave: Información secreta que se utiliza durante el proceso de Cifrado o Descifrado de los mensajes. Solo es de conocimiento del Emisor y el Receptor. En los criptosistemas asimétricos existe la llave pública que es de total conocimiento.

• Algoritmo criptográfico: Conjunto ordenado de operaciones matemáticas específicas, que implementadas en software o en medios electrónicos realizan secuencialmente y a partir de una lógica, la transformación de una información en texto legible, en texto cifrado ilegible por personas no autorizadas.

• Criptoanálisis: Es la ciencia de descifrar y leer estos mensajes cifrados sin conocer la llave utilizada por el remitente.

• Esteganografía: Es la disciplina en la que se estudian y aplican técnicas que permiten el ocultamiento de mensajes u objetos, dentro de otros, llamados portadores, de modo que no se perciba su existencia.

• Criptología: Es la disciplina que se dedica al estudio de la escritura secreta, es decir, estudia los mensajes que, procesados de cierta manera, se convierten en difíciles o imposibles de leer por entidades no autorizadas.

Cifrados clásicos

Cifrado por sustitución

- Objetivo: Cada letra o grupo de letras que forma el texto en claro son sustituidos por una letra o grupo de ellas.

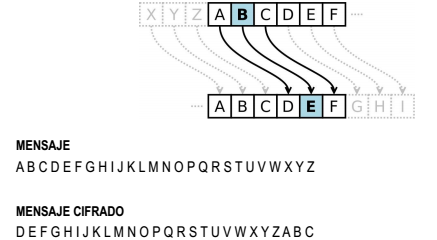

- Cifrado por sustitución monoalfabético

- Cada letra o grupo de letras que forma el texto en claro son sustituidos por una letra o grupo de ellas.

- En la sustitución más trivial, un segundo alfabeto se puede obtener del primero desplazando todos los caracteres de éste k unidades.

Cifrado César

Vulnerabilidad

- Los lenguajes presentan propiedades estadísticas de aparición de letras o símbolos y combinaciones de estos, lo cual facilita mucho el trabajo de criptoanálisis.

- Se comenzaría asignando los símbolos más repetidos en el mensaje cifrado o las letras más utilizadas del idioma.

- En idiomas como el inglés, el criptoanalista trabajaría con datos como estos:

- Letras más comunes: e,t,o,a,n,i...

- Pares de letras más comunes: th, in, er, re, an.

- Tríos de letras más comunes: are, the, ing, and, ion.

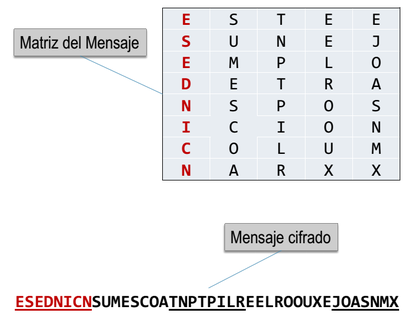

Cifrado por Transposición

- Objetivo: Los métodos de transposición, también llamados de permutación, reordenan los símbolos del texto en claro, sin alterar su significado.

- Usualmente en este reordenamiento se dispone los símbolos según un cierto patrón geométrico y se extrae posteriormente según una cierta trayectoria.

Transposición columnar simple

Se considera una matriz bidimensional de

determinado número de filas y columnas

que se rellena por filas, y de la que se van

obteniendo los caracteres por columnas.

EJEMPLO

Matriz de 8x5 y el mensaje: “ESTE ES UN

EJEMPLO DE TRANSPOSICIÓN

COLUMNAR”

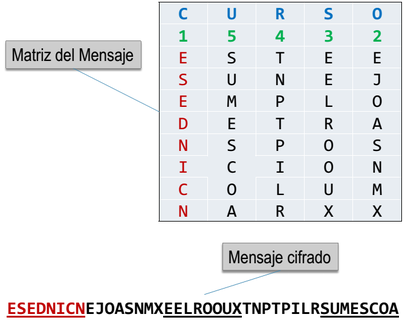

Transposición columnar con llave

Se escoge una clave que no tenga caracteres

repetidos. Con esta clave se numeran las

columnas siguiendo el orden alfabético de sus

letras. El criptograma se obtiene leer las

columnas según el orden numérico.

EJEMPLO

Usando la clave CURSO [C=1 , U=5, R=4,

S3=, O=2] y el mensaje: “ESTE ES UN

EJEMPLO DE TRANSPOSICIÓN

COLUMNAR”

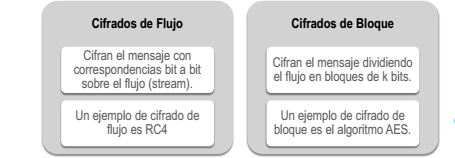

Criptosistemas Simétricos

- Sistema criptográfico donde la llave para descifrar un criptograma (K’) se calcula a partir de la llave (K) que se utilizó para cifrar el texto en claro, y viceversa.

- Lo habitual en los criptosistemas de este tipo es que ambas claves (K y K’) coincidan, es decir, que se utilice la misma clave para cifrar un mensaje y para su descifrado.

Funcionamiento

- Alicia redacta un mensaje.

- Alicia cifra el mensaje con la clave secreta.

- Alicia envía el mensaje cifrado a Roberto a través de Internet, ya sea por correo electrónico, mensajería instantánea o cualquier otro medio.

- Roberto recibe el mensaje cifrado y lo descifra con la clave secreta.

- Roberto ya puede leer el mensaje original que le mandó Alicia.

Criptografía simétrica

- Ventajas

- La simetría del criptosistema hace que los papeles del emisor y receptor sean intercambiables fácilmente.

- Este tipo de criptosistemas mantiene la confidencialidad de la información y confiere autenticidad al emisor.

- La velocidad de cifrado y descifrado es por lo general mayor que otros criptosistemas.

- Desventajas

- La distribución de claves exige un canal seguro.

- En los criptosistemas simétricos, con numerosos interlocutores, el número de claves implicadas es muy grande:(N*(N-1))/2 (Ej. para 20 nodos, es necesario tener 190 llaves y 19 900 para 200 nodos)

Ejemplo de algoritmos simétricos utilizados actualmente

- AES (Advanced Encryption Standard) es un estándar de criptografía industrial. Ofrece tres tipos de longitudes de claves: 128, 192 y 256 bits.

- Camellia Desarrollado en Japón, crea claves de 128, 192 y 256 bits. Es utilizado por TLS.

- Triple DES Diseñado para agrandar el largo de la clave sin necesidad de cambiar el algoritmo Data Encryption Standard (DES), tarjetas de crédito y otros medios de pago electrónicos tienen como estándar el algoritmo Triple DES pero está desapareciendo lentamente, siendo reemplazado por AES que es hasta 6 veces más rápido.

- Twofish El tamaño de bloque en Twofish es de 128 bits y el tamaño de clave puede llegar hasta 256 bits. Es rápido, flexible y eficiente y es utilizado en las herramientas de gestión de contraseñas y sistemas de pago seguros.

Criptosistemas asimétricos

- Sistema criptográfico que usa un par de claves para el envío de mensajes.

- Las dos claves pertenecen a la misma persona que ha enviado el mensaje:

- una clave es pública y se puede entregar a cualquier persona,

- la otra clave es privada y el propietario debe guardarla de modo que nadie tenga acceso a ella.

- Lo que se cifra en emisión con una clave, se descifra en recepción con la otra clave.

- Se conoce también como Criptografía de Llave Pública.

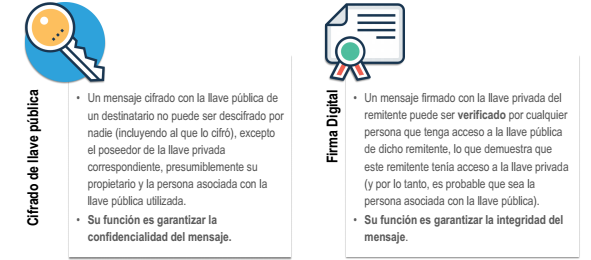

Aplicaciones de la criptografía asimétrica

Funcionamiento | Cifrado de llave pública

- Alicia redacta un mensaje.

- Alicia cifra el mensaje con la llave pública de Roberto.

- Alicia envía el mensaje cifrado a Roberto a través de Internet, ya sea por correo electrónico, mensajería instantánea o cualquier otro medio.

- Roberto recibe el mensaje cifrado y lo descifra con su llave privada.

- Roberto ya puede leer el mensaje original que le mandó Alicia.

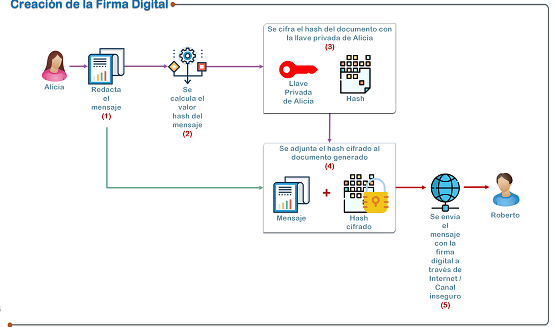

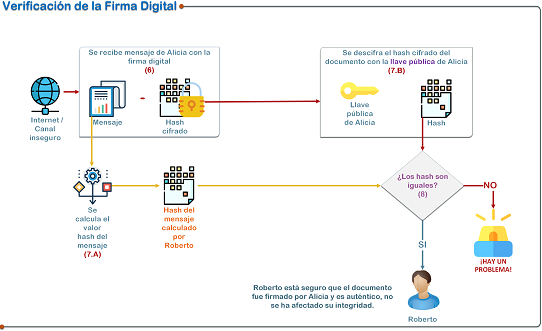

Funcionamiento | Firma Digital (simplificada)

- Alicia redacta un mensaje.

- Alicia firma digitalmente el mensaje con su llave privada.

- Alicia envía el mensaje firmado digitalmente a Roberto a través de Internet.

- Roberto recibe el mensaje firmado digitalmente y comprueba su autenticidad usando la llave pública de Alicia.

- Roberto ya puede leer el mensaje con total seguridad de que ha sido Alicia el remitente.

Criptografía asimétrica

- Ventajas

- Solo las llaves privadas son secretas.

- Fácil administración de llaves y menor cantidad de las mismas en una red.

- Dependiendo del modo de uso, los pares de llaves son válidos por ciertos períodos de tiempo (usualmente años).

- El número total de claves implicadas siempre va a ser 2 ∗ 𝑛

- Desventajas

- Por regla general, los algoritmos asimétricos son más lentos computacionalmente que los algoritmos simétricos.

- Mayor tamaño de llaves para obtener iguales niveles de seguridad que los criptosistemas simétricos.

Ejemplo de Algoritmos asimétricos más utilizados actualmente

- RSA: Nombrado por las iniciales de sus autores (Rivest, Shamir y Adleman) La seguridad de este algoritmo radica en el problema de la factorización de números enteros. Los mensajes enviados se representan mediante números, y el funcionamiento se basa en el producto, conocido, de dos números primos grandes elegidos al azar y mantenidos en secreto.

- Diffie-Hellman: Es un protocolo de establecimiento de claves entre partes que no han tenido contacto previo, utilizando un canal inseguro y de manera anónima (no autenticada). Se emplea generalmente como medio para acordar claves simétricas que serán empleadas para el cifrado de una sesión (establecer clave de sesión).

- ElGamal: Fue descrito por Taher Elgamal en 1984. Este algoritmo no está bajo ninguna patente lo que lo hace de uso libre. Está basado en la idea de Diffie-Hellman y que funciona de una forma parecida a este algoritmo discreto. Puede ser utilizado tanto para generar firmas digitales como para cifrar o descifrar.

Función resumen o hash

- Es una función matemática unidireccional que opera sobre un documento digital, secuencia digital numérica, etc., todos de gran tamaño medido en bits, y brinda como resultado un valor más pequeño y de tamaño fijo, cualquiera sea su entrada, que se utiliza en aplicaciones criptográficas que protegen la integridad de la información.

- Una función resumen es una función h la cual cumple propiedades como:

- Compresión h mapea una entrada x de longitud arbitrariamente finita a una salida h(x) de longitud fija n.

- Fácil de calcular dado x, calcular h(x) es computacionalmente barato.

- Función de un solo sentido es difícil encontrar una entrada, cuyo hash sea un valor resumen pre-especificado.

- Resistencia a colisiones es difícil encontrar dos entradas que tengan el mismo valor resumen.

- Difusión si se modifica un solo bit del mensaje x, el hash h(x) debería cambiar al menos la mitad de sus bits aproximadamente.

Aplicaciones

- Almacenamiento de contraseñas (Una contraseña debe ser irrecuperable siempre)

- Validación de datos

- Autenticación de paquetes de software

- Identificación de ficheros en redes peer-to-peer

- Referencias de archivos de video en Youtube

- Implementaciones en protocolos de seguridad y en sistemas tales como SSL/TLS, PGP, IPsec,

- S/MIME, Bitcoin, etc.

- Firma digital

Ejemplos de Funciones Hash más utilizadas

- SHA-3 (Secure Hash Algorithm) versión 3 es una familia de funciones hash de cifrado publicadas por el Instituto Nacional de Normas y Tecnología (NIST) de EE. UU.

- MD5 (abreviatura de Message-Digest Algorithm 5) es un algoritmo de reducción criptográfico de 128 bits ampliamente usado. Uno de sus usos es el de comprobar que algún archivo no haya sido modificado. A pesar de su amplia difusión actual, se han detectado problemas de seguridad desde 1996.

- RIPEMD-160 (acrónimo de RACE Integrity Primitives Evaluation Message Digest) es un algoritmo del resumen del mensaje de 160 bits (y función criptográfica de hash) desarrollado en Europa por Hans Dobbertin, Antoon Bosselaers y Bart Preneel, y publicados primeramente en 1996. Es una versión mejorada de RIPEMD y es similar en seguridad y funcionamiento de SHA-1 .

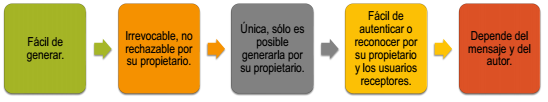

Firma digital

- Firma digital: Es un valor numérico que se adhiere a un mensaje o documento y que se obtiene mediante un procedimiento matemático conocido, vinculado a la llave privada del suscriptor iniciador de una comunicación y al texto del mensaje para permitir determinar que este valor se ha obtenido exclusivamente con esa llave privada (secreta) del iniciador, y que el mensaje inicial no ha sido modificado después de efectuada la transformación.

Ventajas de la firma digital

- Mayor dificultad para suplantar la firma que en un documento de papel.

- Permite garantizar la autoría e integridad de los documentos digitales.

- Mayor control sobre el archivo.

- Permite la tramitación digital de la información lo que posibilita brindar servicios a distancia.

- Mayor disponibilidad de la información.

- Ahorro de tiempo.

- Agilidad en los servicios.

- Ahorro de papel, tóner y/o tinta de impresión.

- Ahorro de espacio físico.

- Ahorro de combustible.

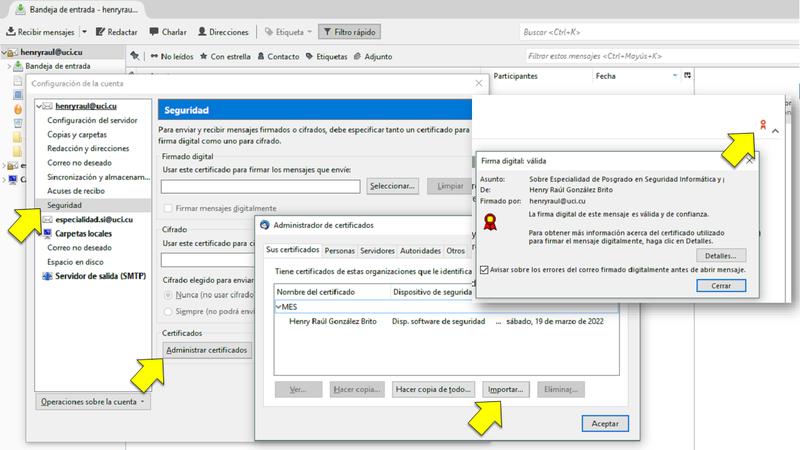

Certificados digitales e infraestructura de llave pública

Certificados digitales

- Certificado Digital de Llave Pública: Es un archivo o documento electrónico mediante el cual, una autoridad de certificación (tercero confiable) garantiza la vinculación entre la identidad de un sujeto o entidad (nombre, dirección, número de identidad o pasaporte, y otros elementos de identificación) y una llave criptográfica pública, y es una pieza imprescindible en los protocolos que se usan para autenticar a las partes de una comunicación digital.

- Técnicamente, es un pequeño archivo con formato estándar definido por la ITU-T X.509.

Aplicación de los certificados digitales

- Sirven para identificarse ante terceros.

- Permiten tomar precauciones contra la suplantación de identidad.

- Los certificados digitales pueden garantizar:

- la autentificación de las partes.

- la integridad de la transacción.

- la confidencialidad de la información.

- el no repudio

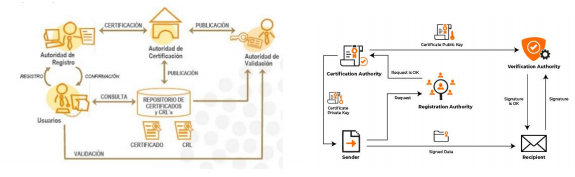

Infraestructura de Llave Pública (PKI)

La Infraestructura de Llave Pública o PKI (por sus siglas en inglés Public Key Infrastructure), es una combinación de hardware, software, y políticas y procedimientos de seguridad, que permiten la ejecución, con garantías, de operaciones criptográficas, como el cifrado, la firma digital, y el no repudio de transacciones electrónicas.

Componentes de la PKI

- La Autoridad de Certificación (CA, Certificate Authority) es la encargada de emitir y revocar un certificado. Es la entidad de confianza que da legitimidad a la relación de una clave pública con la identidad de un usuario o servicio.

- La Autoridad de Registro (RA, Registration Authority) es la responsable de verificar el enlace entre los certificados (concretamente, entre la clave pública del certificado) y la identidad de sus titulares.

- Los repositorios son las estructuras encargadas de almacenar la información relativa a la PKI. Los dos repositorios más importantes son el repositorio de certificados y el repositorio de listas de revocación de certificados (CRL, Certificate Revocation List), donde se incluyen todos aquellos certificados que han dejado de ser válidos antes de la fecha establecida.

- La Autoridad de Validación (VA, Validation Authority) es la encargada de comprobar la validez de los certificados digitales.

- La Autoridad de Sellado de Tiempo (TSA, Time Stamp Authority) es la encargada de firmar documentos con la finalidad de probar que existían antes de un determinado instante de tiempo.

- Los usuarios y entidades finales son aquellos que poseen un par de claves (pública y privada) y un certificado asociado a su clave pública. Utilizan un conjunto de aplicaciones que hacen uso de la tecnología PKI (para validar firmas digitales, cifrar documentos para otros usuarios, etc.)

- Las evaluaciones de seguridad son una práctica común en el proceso de seguridad informática de la entidad.

- Las evaluaciones de seguridad no se anulan entre sí, cada una debe aplicarse según sus características y por un personal experto en ello.

- Una evaluación de seguridad debe concluir con una serie de recomendaciones y medidas que contribuyan a solucionar los problemas y vulnerabilidades de seguridad halladas.

Arquitectura PKI

Aplicaciones comunes de la Criptografía

Criptosistemas híbridos

- Los criptosistemas simétricos son rápidos pero presentan el problema de la distribución de llaves.

- Los criptosistemas asimétricos son más lentos, pero resuelven el problema de la distribución de llaves.

- La criptografía híbrida usa tanto el cifrado simétrico como el asimétrico.

- Emplea la criptografía de llave pública para compartir una llave para el cifrado simétrico.

- El mensaje que se esté enviando en el momento, se cifra usando su propia clave privada, luego el mensaje cifrado se envía al destinatario.

- Cómo intercambiar una llave simétrica no es seguro, ésta es diferente para cada sesión.

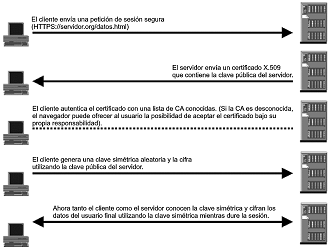

Aplicaciones del protocolo SSL/TLS

- Transport Layer Security (TLS) (Seguridad de la Capa de Transporte) y su antecesor Secure Sockets Layer (SSL, Capa de Puertos Seguros) son protocolos criptográficos que proporcionan comunicaciones seguras por una red, comúnmente Internet.

- Se usan certificados X.509 y por lo tanto criptografía asimétrica para autentificar a la contraparte con quien se están comunicando y para intercambiar una llave simétrica.

- Esto permite la confidencialidad del dato/mensaje, y códigos de autenticación de mensajes para integridad y como un producto lateral, la autenticación del mensaje.

- Varias versiones del protocolo están en aplicaciones ampliamente utilizadas como navegación web, correo electrónico, fax por Internet, mensajería instantánea, y voz-sobre-IP (VoIP).

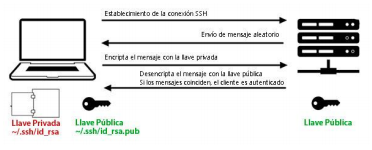

Protocolo SSH

- Secure Shell (SSH) es un protocolo criptográfico de red para establecer la comunicación segura de datos, servicios de terminal remotos, ejecución de comandos y otros servicios entre dos computadoras sobre una red insegura.

- Permite por tanto la configuración y generación de una conexión TCP cifrada.

- Aplicaciones:

- Administración remota de servidores (SSH).

- Distintos tipos de transferencia de archivos entre nodos (SCP, Rsync)

- Servicio de FTP seguro (SFTP)

- Tunelización de servicios.

Cifrado de unidades de almacenamiento

- En los casos de robos de dispositivos informáticos, los delincuentes pueden acceder a la información existente en las unidades de almacenamiento.

- Para evitar esto, los sistemas operativos modernos brindan un conjunto de funciones que permiten elcifrado de las unidades de disco, particiones y volúmenes.

- Algunos ejemplos son programas como BitLocker (Windows 10), Veracrypt (multiploataforma), funcionalidades de seguridad de Android (cifrado de dispositivo y tarjeta de memoria).

- Estas funcionalidades y programas son suficientes para evitar que delincuentes comunes puedan acceder a la información no clasificada.

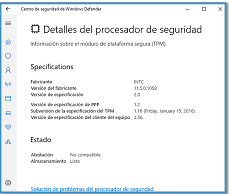

Módulo de plataforma confiable

- El Módulo de Plataforma de Confianza(Trusted Platform Module TPM por sus siglas en inglés) es el nombre de una especificación detalla un criptoprocesador seguro que puede almacenar llaves de cifrado para proteger información.

- El TPM es un chip pasivo desactivado en la factoría y que solo el propietario de un omputador equipado con él puede elegir activar.

- Cuando está activado, el TPM solo recibe comandos y datos de la CPU local, realiza su trabajo y devuelve los resultados.

Conclusiones

- La criptografía es un componente fundamental para la aplicación de la ciberseguridad en las entidades.

- Desde el punto de vista organizacional es importante analizar si en su aplicación se están usando las técnicas y criptosistemas recomendados para cada caso.

- La aplicación de la criptografía contribuirá a la seguridad de nuestros sistemas en la misma medida en que seamos cuidadosos con la gestión de los diferentes activos criptográficos como por ejemplo las llaves y certificados, ya sea a nivel de infraestructura o personal.

Vease también

- Seguridad Informática

- Ciberseguridad

- Política de Seguridad Informática

- Sistema de gestión de eventos e información de seguridad

Fuente

- Curso Fundamentos de la Ciberseguridad. Autores. M.Sc. Henry Raúl González Brito - Dr.C. Walter Baluja García - Dr. C. Raydel Montesino Perurena

- Manual sobre Seguridad informática.