Caballo de Troya (informática)

| Caballos de Troya (Virus informático) | |

|

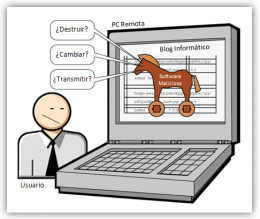

Caballo de Troya (Virus Informático). Programa creado y que opera bajo un aspecto inofensivo y útil para el usuario, afecta negativamente al sistema al incluir un módulo capaz de destruir datos. Junto con los demás virus es uno de los tipos de programas dañinos más conocidos y utilizados.

Sumario

Concepto

Programa que habitualmente ejecuta una o varias funciones deseadas por un usuario y de manera oculta realiza acciones desconocidas, no deseadas por éste, lo que recuerda la historia sobre la entrada de los griegos a la protegida ciudad de Troya.

Se diferencian de otros virus en que estos últimos infectan cualquier programa del ordenador sin que el programa anfitrión tenga nada que ver con el virus. Además, al contrario de los demas virus, los Caballos de Troya generalmente no se reproducen

Características

Generalmente los Caballos de Troya son utilizados para robar información, en casos extremos, obtener el control remoto de la computadora, de forma que el atacante consiga acceso de lectura y escritura a los archivos y datos privados almacenados, visualizaciones de las pantallas abiertas, activación y desactivación de procesos, control de los dispositivos y la conexión a determinados sitios de Internet desde la computadora afectada como los pornográficos.

Las computadoras infectadas se convierten en estaciones de trabajo remotas con todas o la mayoría de sus prestaciones favorables para el atacante. En algunas ocasiones limitan su uso a robar las claves de acceso a servicios como el Chat (IRC), FTP, Web (HTTP), correo o registrar los caracteres tecleados con el fin de encontrar posibles palabras claves, las cuales podrán ser posteriormente utilizadas en acciones fraudulentas.

Entre otras de las acciones está, utilizar las computadoras afectadas para lanzar ataques de negación de servicios a sus víctimas, las cuales son habitualmente servidores de Internet o de correo. Las trazas que dejan estos ataques llevan a las computadoras desde donde fueron lanzados, por lo que sus utilizadores pueden ser inculpados de delitos no cometidos. También, existen algunos códigos diseñados para desactivar antivirus y cortafuegos (firewalls), de manera que las computadoras afectadas resultan más sensibles a nuevos ataques.

Su procedimiento tiene como origen la inserción de un código no autorizado que realiza acciones no deseadas y desconocidas.

Acciones de los caballos de Troya

Al inicio de su comienzo estaban formados por un componente colocado dentro de un programa de amplio uso, que contenía toda su funcionalidad asociada a la pérdida de la información almacenada en los discos duros.

Actualmente estos programas están formados por dos componentes: el Servidor y el Cliente. El primero es el que se instala de manera oculta en la PC afectada. Generalmente se copia en el disco y crea las condiciones para ser ejecutado cada vez que el sistema sea iniciado.

Ejemplo

- Modificando registros del Sistema que se utilizan durante su inicio, como:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run \RunOnce \RunServiceso \RunServicesOnce

- Alterando archivos de inicio, tales como: Win.ini, System.ini, Wininit.ini, Winstart.bat, Autoexec.bat y Config.sys

- Copiándose como EXPLORER.EXE en la carpeta \Menú Inicio\Programas\Inicio o en C:\ en el caso de Windows 95, Windows 98, ME porque en estas versiones del Sistema Operativo Windows se da prioridad a la ejecución del archivo EXPLORER.EXE que se encuentre en la raíz del disco a aquel que se localice en C:\Windows\EXPLORER.EXE, que es su posición estándar.

Cuando acciona, el Servidor de forma encubierta puede abrir puertos de comunicación y quedarse en estado de escucha para acoger las órdenes que le envía el Cliente, de forma remota desde cualquier sitio en Internet.

El Cliente es el componente que se ejecuta en la PC del atacante, que lo utiliza como una herramienta para enviar las órdenes al Servidor y consiste generalmente en una ventana similar a la de muchas de las aplicaciones que conocemos.

Clasificaciones

Puertas traseras (Backdoors)

Aquellos que atacan las puertas traseras son el tipo de troyanos más peligroso y difundidos, estos son utilitarios con administración remota y someten los equipos infectados a un control externo por medio de la red local o Internet. Su forma de funcionamiento es parecido a la de los programas de administración remota (a distancia) usados por los administradores de sistemas, lo que hace que sea dificultoso su detección, éstas puertas traseras se instalan sin que el usuario lo sepa y sin su consentimiento, cuando se ejecuta, monitorea el sistema sin que el usuario lo perciba y el equipo de la víctima queda a disposición del agresor.

Troyanos que roban contraseñas

Son aquellos que se proponen a robar contraseñas, generalmente para entrar al sistema de los equipos de las víctimas, buscan los archivos del sistema que contienen información privada como contraseñas y números de acceso a Internet para luego enviar esta información a una dirección de correo electrónico contenida en el cuerpo del troyano. La información secuestrada es usada por el atacante o usuario del programa ilegal.

Algunos troyanos pueden robar otro tipo de información:

- Detalles de la configuración del sistema (memoria, espacio libre, detalles del sistema operativo) Detalles del cliente de correo electrónico

- Direcciones IP

- Detalles de inscripción

- Contraseñas de juegos en línea

Clickers troyanos

Estos envían los equipos de otros usuarios a determinados sitios web o recursos de Internet, también envían a los navegadores determinadas instrucciones o reemplazan los archivos del sistema dónde se guardan las direcciones de Internet

Suelen emplearse para conducir a la víctima hacia un recurso infectado, donde será atacada por otros programas maliciosos (virus o troyanos) o para organizar ataques contra el servidor o un sitio web especificado

Descargadores troyanos (Downloaders)

Son aquellos que descargan e instalan nuevos programas dañinos en el equipo de otro usuario. Seguidamente el downloader ejecuta los nuevos programas maliciosos o los registra para ser ejecutados de forma automática, de conformidad con las exigencias del sistema operativo local. Esto se realiza sin consentimiento del usuario y sin que este dé cuenta

Proxies troyanos

Funcionan como servidores Proxy y proporcionan acceso anónimo a Internet desde los equipos de las víctimas.

Métodos de propagación

Las vías más frecuentes son los anexos recibidos por correo electrónico, la transferencia de archivos durante los servicios de conversación en tiempo real (chat) y de mensajería electrónica instantánea, la descarga de software libre o desconocido, principalmente desde sitios de Internet:, así como por los recursos compartidos en una red local.

Además, las aplicaciones clientes de correo electrónico y navegadores de Internet, permiten la ejecución de códigos contenidos en mensajes que tienen formato HTML con sólo abrirlos.

El correo electrónico es muy usado, por lo que es muy fácil para un atacante lograr que el receptor del mensaje abra y ejecute un archivo anexo, pues sólo necesita que éste posea como remitente el nombre o dirección de una persona conocida y un texto atractivo. Los anexos comúnmente pueden referirse a juegos, refrescadores de pantalla, tarjetas de felicitaciones y tienen extensiones correspondientes a archivos ejecutables o de doble extensión.

Detección de un caballo de Troya

Esta depende de las acciones que realice este código y se manifiesta a través de diferentes síntomascomo:

- Pantalla o ventanas con mensajes poco usuales.

- Sin justificación aparecen, desaparecen y se modifican archivos.

- Comportamientos poco habituales en el funcionamiento de la computadora, como: modificaciones en el escritorio, refrescadores de pantalla, la unidad de CD-DVD, intercambio de las funciones de los botones del ratón, alteración del volumen del reproductor de sonido.

- Se activan o desactivan ventanas en la pantalla.

- Presencia de ficheros .TXT o sin extensión en el disco duro, preferiblemente en C:\.

- Lentitud en el Sistema Operativo, bloqueos continuos o se reinicia el sistema sin que se conozcan las causas, programas que inesperadamente comienzan su ejecución o la concluyen.

- El navegador de Internet accede por sí solo a determinados sitios.

- El navegador de Internet o el cliente de correo no reconoce nombre y contraseña o indica que ya está siendo utilizado.

- En la carpeta de enviados del cliente de correo electrónico se muestran mensajes no conocidos.

Métodos de protección

Existen medidas de protección que sin tener amplios conocimientos técnicos pueden ser aplicadas para protegernos de estos programas malignos en general, como:

- No ejecutar programas de origen desconocido, independientemente de las vías por las cuales los recibamos, aun cuando aparenten ser de fuentes conocidas. En caso de extrema necesidad, previa comprobación del envío por parte del emisor puede someterse a cuarentena auxiliándonos de antivirus y programas identificadores actualizados.

- No enviar anexos, ni transferir archivos si no son solicitados y en este último caso, revisar antes de enviarlos.

- Descargar aplicaciones desde sitios seguros

- Mantener los sistemas actualizados, de ser posible con la última versión oficial de las aplicaciones que se utilizan, sobre todo las que se usan para acceder a los servicios de Internet, correo electrónico, mensajería instantánea y conversaciones en tiempo real, entre otros.

- Comprobar la existencia de parches que solucionen vulnerabilidades en el Sistema Operativo.

- Auxiliarse de herramientas que permiten comprobar las vulnerabilidades, e instalación de los parches correspondientes.

- Utilizar aplicaciones y comandos del Sistema Operativo que permitan conocer el uso de los puertos.

- Tener instalada y activa una aplicación cortafuegos (firewall), así como antivirus y programas identificadores de virus actualizados.

Tendencias

Habitualmente, se piensa que los troyanos son menos peligrosos que los gusanos, pues generalmente no pueden reproducirse o transferirse por si mismos. Esto es algo erróneo, la mayoría de los programas malignos actuales combinan diversos mecanismos y muchos de los gusanos llevan troyanos.

Los troyanos se tornan cada vez más sofisticados. Estos se expanden con mayor rapidez y surgen nuevas versiones que son diferentes a las otras, aunque están hechas con un mismo objetivo: saquear información financiera y confidencial.

Varios de estos programas son keyloggers, que remiten datos referentes las teclas pulsadas al autor o usuario del programa. Las versiones más complejas brindan un control casi total sobre los equipos víctimas, remitiendo sus datos a servidores remotos y recibiendo y ejecutando instrucciones.

En ocasiones los equipos infectados son agrupados en una red zombi y con determinada continuidad utilizan canales de mensageria instantanea o sitios Web donde se pone nuevas instrucciones.

Fuentes

- Revista Giga. No 4. 2003

- Manual de Informática Básica