Nmap Network Mapper

| ||||||

Nmap Network Mapper. Es una fuente abierta y libre licencia de utilidad para la exploración de la red o la auditoría de seguridad.

Sumario

Definición

Muchos sistemas y administradores de red también les resulta útil para tareas como el inventario de la red, la gestión de actualización de los horarios de servicio, acogida y seguimiento o el tiempo de actividad de servicios. Nmap utiliza paquetes IP crudos en nuevas formas para determinar qué equipos se encuentran disponibles en la red, qué servicios (nombre de la aplicación y la versión), los anfitriones ofrecen, qué sistemas operativos (y versiones del sistema operativo) que se están ejecutando, qué tipo de filtros de paquetes / cortafuegos están en uso, y docenas de otras características. Fue diseñada para explorar rápidamente grandes redes, pero funciona muy bien contra equipos individuales.

Sistemas Operativos en que se ejecuta

Nmap se ejecuta en todos los sistemas operativos de computación, y oficial de los paquetes binarios están disponibles para Linux, Windows y Mac OS X. Además de la línea de comandos ejecutable de Nmap clásica, la suite de Nmap incluye una avanzada interfaz gráfica de usuario y visor de resultados Zenmap, una transferencia de datos flexible, cambio de dirección, y una herramienta de depuración NCAT, y una utilidad para comparar los resultados del análisis Ndiff

Es utilizada por

Nmap (Network Mapper) es una herramienta Open Source usada ampliamente por analistas de seguridad y pentesters, muy útil para realizar tareas de reconocimiento de red y auditorías de seguridad.

Facilidades

En detalle Nmap permite:

- Detectar los diferentes equipos conectados a una red.

- Detectar los puertos abiertos en una máquina.

- Detectar la versión del software usado como servicio en un puerto especifico.

- Detectar la versión del sistema operativo.

- Detectar vulnerabilidades y fallas de seguridad.

- Detectar si existen sistemas de protección como firewalls y sistemas de detección de intrusos.

- Crear scripts personalizados para realizar tareas específicas.

Características

Escaneo de un sistema individual

Para analizar un sistema particular simplemente se ejecuta:

- nmap 192.168.100.225

- nmap ejemplo.com

Mediante la selección de puertos específicos

- nmap -p 21,23,80 192.168.100.225

Escaneo de múltiples maquinas

Todas las máquinas de la subred

- nmap 192.168.100.0/24

Separando las maquinas por direcciones IP

- nmap 192.168.100.10 192.168.100.11 192.168.100.12

Seleccionando un rango especifico

- nmap 192.168.100.1-100

A través de un archivo txt

- nmap -iL archivo.txt

Escanear un subred entera excluyendo algunas maquinas

- nmap 192.168.100.0/24 --exclude 192.168.100.5

- nmap 192.168.100.0/24 --exclude archivo.txt

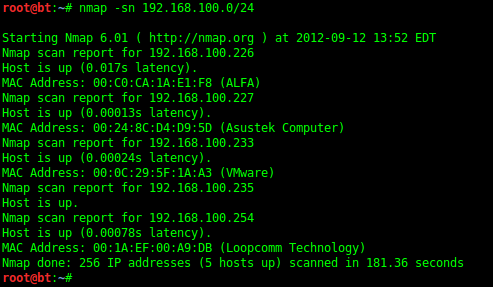

Para detectar las maquinas conectadas a una subred sin necesidad de realizar un escaneo de puertos se puede usar el comando

- nmap –sn 192.168.100.0/24

Detección del sistema operativo

Para detectar la versión del sistema operativo se pude usar el siguiente comando

- nmap -O 192.168.100.233

Técnicas de escaneo

TCP SYN Scan

Es la técnica usada por defecto en nmap y permite escanear un host sin necesidad de completar todo el proceso de conexión TCP handshake, lo cual evita que se generen logs.

- nmap -sS 192.168.100.11

TCP CONNECT Scan

Es la opción a ejecutar si no se permite un escaneo TCP SYN (debido a que este requiere permisos de administrador). A diferencia de la opción anterior este tipo de escaneo completa el proceso de conexión TCP three way handshake con la maquina víctima. Hay que tener en cuenta que esta opción solo permite identificar los puertos TCP no los puertos UDP.

- nmap -sT 192.168.100.11

UDP Scan

Realiza un escaneo sobre la maquina victima para detectar los puertos UDP abiertos, Envía paquetes UDO a la maquina víctima y espera por la respuesta, si se obtiene el mensaje de error ICMP is unreachable quiere decir que el puerto está cerrado.

- nmap -sU 192.168.100.11

FIN Scan

Se envía paquetes únicamente con el flag FIN activado y no requiere una conexión TCP handshaking. Es una técnica muy útil ya que algunos firewalls e IDS bloquean el envío de paquetes SYN. Tiene el mismo principio que los tipos de escaneo Null y XMAS la diferencia son los flags que se habilitan en cada uno de los paquetes.

- nmap -sF 192.168.100.11

- nmap -sN 192.168.100.11 (No habilita flags en los paquetes que envía)

- nmap -sX 192.168.100.11 (Habilita los flags FIN, PSH y URG)

Idle Scan

Permite realizar el escaneo de manera anónima, ya que no usa la dirección IP real de la maquina atacante si no que permite digitar la dirección IP de cualquier otra máquina, así si es detectado el escaneo la dirección IP origen del ataque será la de la maquina suplantada.

- nmap -sI <maquina-suplantada> <maquina-atacada>

- nmap -sI 192.168.100.1 192.168.100.11

Detección de versiones

Permite la detección de la versión del software usado en el puerto específico

- nmap -sV 192.168.100.11

Detección y evasión del firewall y sistemas de detección de intrusos

TCP ACK Scan

Permite enviar paquetes ACK en lugar de paquetes SYN.

- nmap -sA 192.168.100.233

TCP Window Scan

Es muy similar al escaneo ACK, pero permite diferenciar entre los puertos abiertos y cerrados en lugar de mostrar unfiltered.

- nmap -sW 192.168.100.233

Paquetes Fragmentados

Permite partir el requerimiento en pequeños segmentos de paquetes IP. Lo cual es útil cuando la maquina atacada no tiene las capacidades de manejar paquetes muy grandes.

- nmap -f 192.168.100.233

- nmap -ff 192.168.100.233

Cambiar la MAC

Es una técnica que sirve para confundir al usuario de la maquina atacada al cambiar el origen del ataque reemplazando la MAC de una maquina en la misma red o de algún proveedor en particular.

- nmap –spoof-mac 00:11:22:33:44:55 192.168.100.233

- nmap –spoof-mac Cisco 192.168.100.233

Scripting

Actualmente existen más de 400 scripts para todo tipo de protocolos y aplicaciones útiles para detectar vulnerabilidades, detectar malware, operaciones de fuerza bruta entre otros. Los scripts se pueden encontrar en las siguientes carpetas: (usando como S.O. la versión de BackTrack5 R3) /usr/local/share/nmap/scripts/ /opt/metasploit/common/share/nmap/scripts/

SMB

smb-flood.nse smb-enum-shares.nse smb-os-discovery.nse smb-check-vulns.nse Este script sirve para detectar las vulnerabilidades MS08-067, MS06-025 y MS07-029, así mismo puede detectar el gusano Conficker y una vulnerabilidad de Denegación de Servicio en Windows 2000.

HTTP

http-apache-negotiation.nse http-auth-finder.nse http-form-brute.nse http-joomla-brute.nse http-passwd.nse http-vuln-cve2012-1823.nse http-wordpress-enum.nse http-php-version.nse http-enum Este script sirve para encontrar carpetas en un sitio web.

SMTP

smtp-commands.nse smtp-enum-users.nse smtp-vuln-cve2011-1764.nse

FTP

ftp-anon.nse ftp-brute.nse ftp-proftpd-backdoor.nse ftp-vuln-cve2010-4221.nse

IMAP

imap-brute.nse imap-capabilities.nse

POP3

pop3-brute.nse pop3-capabilities.nse

Descarga

- Nmap Network Mapper. Disponible en: http://nmap.org/download.html

Fuentes

- Cursos de Network Mapper Nmap. Consultado el 27 de agosto de 2013. Disponible en: "capacitacion.inap.gob.ar"

- Capacitaciones. Consultado el 27 de agosto de 2013. Disponible en: "tunexo.com.mx/blog"

- Nmap Network Mapper. Consultado el 27 de agosto de 2013. Disponible en: "www.nyxbone.com"